Premessa

Le minacce informatiche possono destabilizzare un’intera organizzazione mettendo a serio repentaglio il tuo business. Si parla spesso di Cyber Security in riferimento al tema della Transizione 4.0 e nuove strategie e nuovi modelli di attacco affliggono costantemente la sicurezza dei tuoi dipendenti e della tua azienda.

Comprendere le principali metodologie e caratteristiche di ogni attacco, può essere un notevole vantaggio sia in termini di protezione e prevenzione dai rischi informatici industriali.

Vuoi sapere come le minacce informatiche possono causare danni alla tua azienda e come puoi riconoscere se sei stato colpito?

Continua a lettura e se cerchi informazioni su una minaccia in particolare, usa il menu qui sotto per spostarti nell’articolo.

Inoltre, se vuoi sensibilizzare la tua azienda su questi temi, scarica il poster sui Rischi Informatici Aziendali, presente in fondo all’articolo.

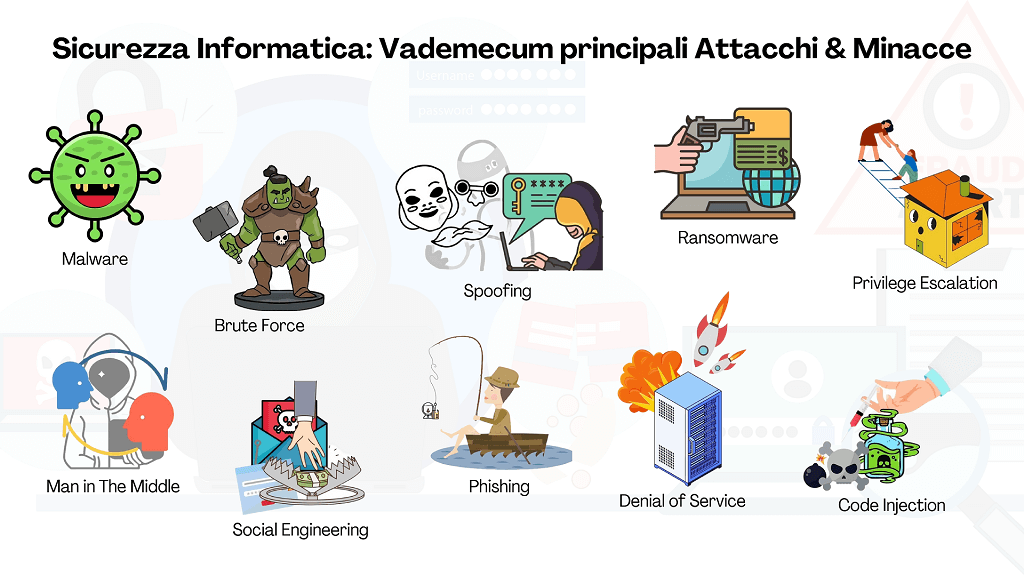

Principali Minacce Informatiche per Aziende

MALWARE

RANSOMWARE

PHISHING

SPOOFING

MAN-IN-THE-MIDDLE

BRUTE FORCE

DENIAL OF SERVICE

PRIVILEGE ESCALATION

CODE INJECTION

SOCIAL ENGINEERING

Ecco la classificazione delle principali minacce informatiche, cosa fanno e come riconoscerle in Azienda.

| Note per la lettura |

|---|

| * Gli scopi possono essere anche differenti. Questi attacchi possono essere utilizzati come “vettori” di altre infezioni o all’interno di attacchi più grandi. |

| ** Questi comportamenti possono essere più o meno evidenti in base alle finalità dell’attacco, alle capacità dell’attaccante, o alle misure di sicurezza in atto. |

MALWARE

| Cosa è |

| “Malware” è forse il termine più utilizzato in ambito Cyber Sicurezza, è c’è un perché. Con questo termine generico si indica un qualsiasi codice malevolo (MALicious softWARE) impiegato per portare a segno un attacco informatico. I malware possono essere classificati in base alle loro caratteristiche e al comportamento assunto una volta penetrati nel sistema. Le tipologie più comuni comprendono: spyware, adware, trojan, virus, worms, rootkit, … |

| Cosa fa* |

| Ogni malware ha un comportamento preciso dipendente dal contenuto del codice implementato. Ad esempio: – un adware può installare banner pubblicitari o mostrare contenuto personalizzato sul dispositivo infetto; – un worm può diffondersi nella rete infettando gli altri dispositivi; – un rootkit concede all’attaccante l’accesso ai privilegi di sistema (root si riferisce proprio ai privilegi utente massimi); – … Questo tipo di minacce possono essere utilizzate come veicolo per installare ulteriore software dannoso e causare l’indebolimento o il crash di dispositivi o servizi della rete, consentendo di ultimare o rafforzare l’attacco in corso. |

| Come riconoscerla** |

| Il dispositivo infetto presenta in genere dei malfunzionamenti più o meno evidenti a seconda della gravità dell’infezione e dell’aggressività del codice eseguito. Evidenze di dispositivi infetti possono essere crash o rallentamenti dei servizi, cambi anomali e improvvisi di configurazioni, esecuzione automatica di comandi, arresto improvviso del sistema e molto altro. |

RANSOMWARE

| Cosa è |

| Sebbene i ransomware possano essere considerati un particolare tipo di malware, meritano una categorizzazione a parte vista la loro azione peculiare. I ransomware rendono inaccessibili i dati del malcapitato crittografandoli. Ciò consente all’attaccante di chiedere un riscatto per rendere di nuovo accessibili i dati rubati. A titolo di cronaca, ottenere indietro i dati pagando il riscatto, è spesso un’inutile e ulteriore perdita di denaro. |

| Cosa fa* |

| Il ransomware si installa sul dispositivo della vittima (spesso a seguito di un download) e modifica l’integrità, la disponibilità e la riservatezza di una cartella di dati o di tutto il sistema. In poche parole, rende inutilizzabili le informazioni utilizzando potenti tecniche di crittografia. |

| Come riconoscerla** |

| Riconoscere un attacco ransomware è molto semplice. I dati vengono compromessi ed impossibile accedervi. Molto spesso, il messaggio di riscatto appare in modo evidente sul PC del malcapitato, tentando di convincerlo in tutti i modi a pagare inutilmente il riscatto. |

PHISHING

| Cosa è |

| Gli attacchi di tipo “phishing” sono un’altra categoria di minacce con lo scopo di rubare informazioni sensibili alle loro vittime. Le motivazioni dell’attacco sono in genere truffe, richieste di denaro, diffusione senza consenso dei dati rubati. Questo tipo di attacchi si avvale più che della vulnerabilità del sistema, della vulnerabilità delle persone che sono dietro al sistema. In genere infatti, vengono utilizzati meschini escamotage come messaggi con pericolosi link che potrebbero rivelarsi dannosi se assecondati nelle richieste. |

| Cosa fa* |

| L’attacco può servire per rubare credenziali e codici di accesso, installare malware, rubare numeri di carte di credito, etc. Nulla vieta che l’attacco possa essere finalizzato a supportare un attacco più grande. In generale, in un attacco di questo tipo vengono trasferite in maniera spontanea ma non consapevole tutte le informazioni sensibili richieste dall’attaccante. |

| Come riconoscerla** |

| É difficile riconoscere un attacco di phishing, o meglio dipende tutto dall’abilità dell’attaccante (il pescatore, appunto). Esistono però segnali più o meno evidenti che dovrebbero far strizzare gli occhi, anzi ignorare completamente, ogni volta che si presentano. Posto che i mezzi di comunicazione sono in genere finte email e/o SMS, finti inviti e proposte di eventi, finte comunicazioni della banca, …, esempi lampanti di un simile attacco sono: navigazione sospetta, utilizzo di strumenti subdoli come ricatti, eventi troppo fortuiti, occasioni irripetibili, …, presenza di errori di grammatica negli URL, stessi URL sospetti, richieste esplicite o implicite di informazioni riservate. Possibile è accorgersi di essere stati truffati solo a colpo andato a segno. |

SPOOFING

| Cosa è |

| Il termine “spoofing” è tradotto con l’italiano come “sbeffeggiare” e rappresenta una vera e propria modalità di attacco che può utilizzare uno o più escamotage (ad esempio uso di malware, phishing, …) per portare a segno l’obiettivo dell’attaccante. Merita una categorizzazione a parte per via della sua particolarità. In poche parole, consiste nella falsificazione di una o più informazioni di una persona, sistema o dispositivo col fine di utilizzare le informazioni false come strategia attiva per confondere il target dell’attacco. Le informazioni sono infatti falsificate in modo da rendere conformi i sistemi utilizzati dell’attaccante alle politiche di autenticazione/controllo del sistema attaccato e poter agire “indisturbati” per compiere azioni maligne. |

| Cosa fa* |

| Nel caso di esito positivo dell’attacco di spoofing, l’attaccante può anche avere il totale accesso alle risorse del sistema target. In poche parole, avviando la connessione con il dispositivo target, è possibile acconsentirne il trasferimento dati, il suo controllo completo o parziale. Rappresentando in effetti uno strumento a disposizione dell’attaccante, gli obiettivi sono specifici dell’attacco, dipendendo quindi da esso. A titolo informativo, questo strumento potrebbe anche essere utilizzato solo per sfruttare la banda di rete del malcapitato. |

| Come riconoscerla** |

| L’attacco di tipo spoofing comprende concettualmente un’ampia varietà di sotto-modalità di attacco e il suo riconoscimento può quindi essere complesso e richiedere strategie specifiche e complementari. In generale, però, ci sono dei casi “semplificati” che possono far suppore di essere stato vittima di un attacco di spoofing. Infatti, siccome spesso questo attacco è messo in piedi camuffando l’indirizzo MAC o IP del dispositivo dell’attaccante (rispettivamente, MAC-spoofing e IP-spoofing) non si osserverà apparentemente nessun cambio alla configurazione di rete, ma un intenso o comunque anomalo traffico di dati (i.e. saturazione della banda). Sintomi di questo tipo possono essere riscontrati con un analizzatore del traffico di rete o dall’analisi LOG o di cache del sistema violato. |

MAN-IN-THE-MIDDLE (e intercettazione)

| Cosa è |

| Gli attacchi di intercettazione (di cui M-i-T-M rappresenta un caso specifico) consistono in una vera e propria intercettazione dei dati scambiati tra dispositivi. Nello specifico degli attacchi MiTm, il dispositivo si interpone tra i due sistemi comunicanti e acquisisce la capacità di manipolare o analizzare i dati eludendo controlli di sicurezza e agendo in modo malevolo. |

| Cosa fa* |

| In via generale, gli obiettivi dipendono da un piano più grande o da particolari questioni di attacco. Questa modalità di attacco consente infatti di acquisire il controllo della comunicazione, con lo scopo di usarlo a vantaggio dell’attaccante. Se infatti l’attaccante è in grado di manipolare il traffico o estrarre informazioni rilevanti, può ad esempio intercettare informazioni sensibili o iniettare codice malevolo, anche col fine di elevare i suoi privilegi di accesso al sistema. |

| Come riconoscerla** |

| Per riconoscere questo tipo di attacchi può essere utile analizzare il traffico di rete che può aumentare in modo anomalo o comunque essere generale sospetto. Sintomi evidenti sono numerosi tentativi di accesso falliti (potrebbe anche essere il caso di Brute Force, vedi dopo), reindirizzamenti, scadenze anomale di certificati e origine sospetta degli stessi, etc. Riconoscere un tentativo di attacco di intercettazione può essere anche demandato all’analisi delle conseguenze dell’attacco. |

BRUTE FORCE

| Cosa è |

| Come è facile intuire dalla traduzione (letteralmente “forza bruta”), questo tipo di attacchi sfrutta le capacità di calcolo di un sistema (dell’attaccante) per tentare ripetutamente tutte le combinazioni possibili di credenziali di accesso al sistema attaccato. L’attacco può testare in modo massivo una serie di password già note (esistono dei veri e propri repository di password “pronte” o violate), oppure testare combinazioni semiotiche generali (l’aumento delle capacità di calcolo dei processori aumenta anche le chances di portare a termine l’attacco in un tempo relativamente breve). |

| Cosa fa* |

| L’attacco consente di acquisire l’accesso ai sistemi protetti da password o violare sistemi di sicurezza analoghi. Ad esempio, nel caso di violazione di una casella email l’attaccante potrà sfruttare l’accesso conquistato per recuperare password di altri servizi, inviare messaggi di spam, indirizzare uno specifico attacco di spoofing camuffando la sua identità (vedi anche social engineering), etc. In modo analogo la violazione di un firewall consentirebbe la modifica dei settaggi di sistema, modifica di LOG per cancellare le tracce, … Anche in questo caso, gli obiettivi dell’attacco possono dipendere da un piano più grande. |

| Come riconoscerla** |

| Capire che si è sotto attacco Brute Force può essere anche relativamente semplice. In sostanza, si osservano numerosi tentativi falliti di accesso al sistema. Non è tuttavia da escludere che gli attaccanti possano utilizzare strategie per mitigare il rischio di essere scoperti. |

DENIAL OF SERVICE

| Cosa è |

| Questo attacco è molto particolare. Una risorsa invia un altissimo numero di richieste di connessione al sistema sotto bersaglio col fine di metterlo fuori uso (in gergo “buttare giù”). Se le sorgenti di attacco sono distribuire (ad esempio delle reti di bot) si parla di DDoS, dove la prima D significa Distributed. |

| Cosa fa* |

| DoS significa “Negazione del Servizio”. Infatti, l’elevato numero di richieste è in grado di rendere indisponibile o temporaneamente bloccato il sistema sotto bersaglio. Le code che si creano e che causano un elevato sovraccarico di rete consentono di arrecare un danno ai sistemi della vittima. Queste modalità di attacco sono ricorrenti nel caso di attacchi a Istituzioni per manifestare in un certo senso rappresentatività di un attacco. Non è da escludere l’attacco mirato ad un’azienda, soprattutto se si tiene in considerazione che la negazione di un servizio può indebolire per un certo lasso di tempo i sistemi sotto attacco. |

| Come riconoscerla** |

| I danni da questo tipo di minacce sono intrinseci nel nome dell’attacco stesso. Le richieste al target possono riguardare richieste di connessione (SYN), ping al sistema attaccato, invio massivo di messaggi di testo, etc. Oltre all’inevitabile k.o. del servizio, sintomi evidenti sono lentezza delle operazioni routinarie, anche le più semplici, continua disconnessione del servizio, o in generale comportamenti anomali registrati. Anche in questo caso, fondamentale l’analisi del traffico, che potrebbe consentire il rilevamento dell”attacco (D)DoS. |

PRIVILEGE ESCALATION

| Cosa è |

| Come è facile intuire, questa minaccia consente di ottenere i privilegi di autenticazione, preferibilmente amministrativi, al servizio o dispositivo sotto attacco. Consiste più che altro in una serie di azioni che l’attaccante svolge per ottemperare ai suoi obiettivi di accesso a un sistema. In via generale, vengono sfruttate mal configurazioni, vulnerabilità intrinseche di sistemi e servizi (ad esempio non aggiornati o non “patchati”), mancanza di protezione adeguata. Un altro veicolo è rappresentato dalle così dette “vulnerabilità 0-day” consistenti in vere e proprie falle ignote agli sviluppatori al momento dell’attacco. |

| Cosa fa* |

| Rafforzando la capacità di controllo dell’attaccante sull’obiettivo target, questo tipo di minaccia apre le porte al potenziale controllo globale della rete o del servizio/dispositivo attaccato. Ovviamente, maggiori sono i privilegi ottenuti, più profondo è il controllo (quindi i potenziali danni). |

| Come riconoscerla** |

| Per la natura dell’attacco, i sintomi possono variare notevolmente da caso a caso. Esiste tuttavia la possibilità di osservare l’esecuzione da parte di sconosciuti delle operazioni riservate a particolari utenti (se l’avversario contestualmente sta anche svolgendo un attacco di spoofing, questo potrebbe essere più complesso). Esempi di danni subiti consistono in violazione di files riservati, modifica improvvisa di configurazioni di sistema o di sicurezza, fino al suo totale controllo. Informazioni dettagliate possono trovarsi nei Log di sistema qualora l’attaccante non abbia provveduto a modificarli. |

CODE INJECTION

| Cosa è |

| Questa modalità di attacco consente di inserire (da qui il termine iniezione) codice malevolo all’interno di applicativi web come database SQL (SQL Injection), browser web (Cross Site Scripting), o più in genere sistemi senza che l’utente ne abbia concesso l’autorizzazione. |

| Cosa fa* |

| Iniettando codice malevolo e sfruttando le vulnerabilità degli applicativi web, questi attacchi consentono l’accesso, la modifica o la compromissione di dati anche sensibili (password, dati finanziari, …) fino al controllo totale del sistema. Possono infatti essere utilizzate le vulnerabilità esistenti per ottemperare a obiettivi non specifici dell’attacco (si pensi al ricorso a tecniche di privilege escalation). |

| Come riconoscerla** |

| Nel caso di SQL Injection, sintomi evidenti possono essere un numero eccessivo di interrogazioni, accessi o modifiche al database SQL. Si possono riscontrare errori nelle richieste di accesso al database (ad esempio se l’attaccante ha provveduto a modificarne le credenziali), modifiche parziali o totali del contenuto, … In generale anche negli attacchi Cross Site Scripting risulta possibile riscontrare modifiche non autorizzate ai file oggetto di attacco, ad esempio modifiche delle schermate della pagina di navigazione del browser. Se si volessero invece trovare evidenze palesi, queste potrebbero riguardare ricezione di un quantitativo insolito e ravvicinato (e insolito) di recensioni o commenti su un sito web, modifica layout e del contenuto della pagina, etc. |

SOCIAL ENGINEERING

| Cosa è |

| L’ingegneria sociale comprende in realtà una vera e strategia di attacco in ambito hacking. Essa accomuna tecniche di manipolazione psicologica delle vittime col fine di indurne le stesse ad operazioni non desiderate. In questo senso, con il termine di Social Engineering possiamo intendere tutti gli attacchi in cui si fa leva su aspetti umani (critici) della persona attaccata, spesso cuciti ad hoc dall’aggressore sulla vittima. Infatti, le principali leve per ottenere il controllo riguardano spesso fiducia, paura, ingenuità del malcapitato. |

| Cosa fa* |

| I limiti di questo attacco dipendono dalla capacità e dagli obiettivi dell’attaccante nell’indurre nella vittima gli atteggiamenti desiderati. Generalmente, però, questo tipo di attacchi hanno un denominatore comune: cercare di estorcere alla vittima dati sensibili, convincerla a compiere sul sistema azioni dannose e vantaggiose per l’attaccante, etc. |

| Come riconoscerla** |

| Può essere facile imbattersi in questa tipologia di attacchi, rimanendone al contempo vittima. Per “fortuna” a volte è relativamente semplice riconoscere un simile attacco. Il caso è quello di circostanze particolarmente fortuite a cui viene esposto l’Utente, situazioni paradossali o in genere “anomale”, che sembrano troppo inusuali, riservate, etc. Come già detto le modalità di attacco, quindi anche le possibilità di riconoscimento variano molto da caso a caso e prendono in considerazione la capacità dell’attaccante colpire le vulnerabilità dell’animo umano. |

Conclusioni

Queste erano le 10 minacce informatiche che potrebbero colpire la tua azienda in ogni momento.

Conoscerle e riconoscerle è il primo passo per difendersi, ma se vuoi sapere di più sulle strategie di difesa, prova a leggere il mio articolo sui Consigli per difendere la Tua azienda dai pericoli informatici.

Ricorda che questi sono solo alcuni dei modi con cui gli attaccanti possono prendere il controllo della tua azienda e che le informazioni riportate nell’articolo rappresentano in realtà solo la punta del grande iceberg che affligge la sicurezza informatica della tua impresa.

Non solo le modalità, i danni e le conseguenze possono notevolmente cambiare da caso a caso, ma anche le strategie di attacco comprendere più meccanismi di azione che rendono ancora più difficoltosa la rilevazione.

Credi che questo articolo possa essere utile per i tuoi dipendenti o colleghi? Condividilo con i colleghi e contribuisci a diffondere la conoscenza in questo ambito sempre più emergente e rilevante.

Hai miglioramenti da proporre? Scrivili nei commenti!

A proposito, ecco il poster che puoi utilizzare sin da subito in azienda (se lo necessiti, chiedimelo in .PDF o .SVG per una qualità maggiore).